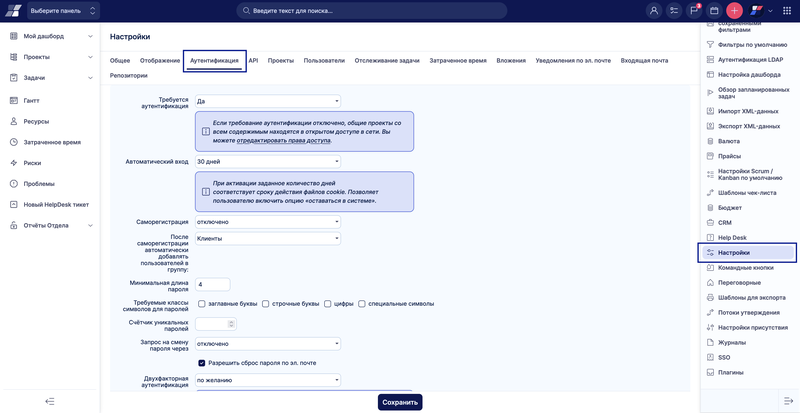

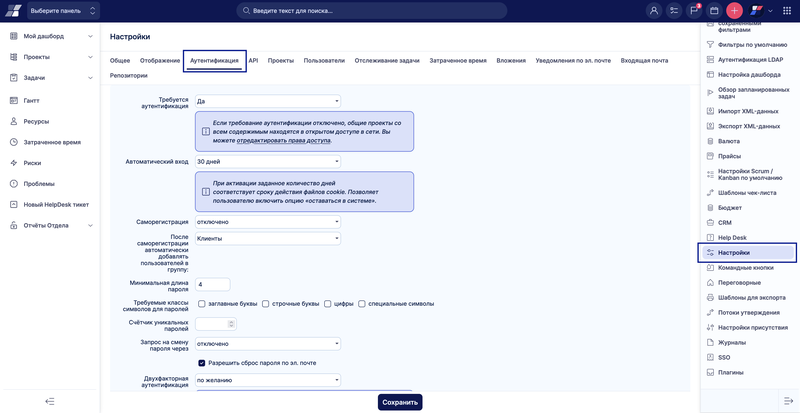

Вы можете получить доступ к ней через Админ > Настройки > Аутентификация.

С помощью этой опции вы можете установить, как долго может находиться человек, вошедший в систему, прежде чем система автоматически выведет пользователя из системы (сохраненный пароль для доступа в систему).

Здесь вы можете установить, может ли пользователь выполнить саморегистрацию и как это сделать:

- Активация по электронной почте — ссылка для активации будет отправлена на зарегистрированный адрес электронной почты.

- Активация учетной записи вручную — администратор должен активировать пользователя. Зарегистрированные пользователи могут быть отфильтрованы в списке пользователей по статусу «Зарегистрированный».

- Автоматическая активация — пользователь активируется при первом входе в систему.

Вы можете автоматически добавить самостоятельно зарегистрированного пользователя в существующую группу.

Вы также можете разрешить вход и регистрацию Open ID.

Политика паролей

В разделе Подробнее > Админ > Настройки > Аутентификация > Пароль должен содержать, вы можете принудительно ввести надежные пароли для всех пользователей, определив критерии, которым должен соответствовать пароль пользователя, например, большая буква, маленькая буква, цифра и специальный символ. Установленные критерии будут применяться автоматически со следующего раза, когда пользователь изменит свой пароль или при создании нового пользователя.

Если введенный пароль не соответствует ни одному из этих критериев, появится следующая ошибка.

Другие улучшения для применения пароля могут быть настроены в разделе Подробнее > Админ > Настройки > Аутентификация.

- Минимальная длина пароля — введите требуемое количество символов.

- Счетчик уникальных паролей — после скольких смен пароля пользователь может снова установить последний пароль.

- Требуемый пароль после — через сколько дней система попросит пользователя сменить пароль.

- Следующее сообщение появляется за несколько дней до истечения срока действия пароля, если настроен параметр «Требуемый пароль после».

- Однако уведомления об истечении срока действия пароля можно отключить в профиле пользователя.

- Разрешить сброс пароля по электронной почте: установите флажок, чтобы разрешить отправку ссылки на сброс пароля по электронной почте.

- Двухфакторная аутентификация: установка значения «Отключено» приведет к деактивации и отключению устройств двухфакторной аутентификации для всех пользователей. Установка «Требуется» потребует от всех пользователей установить двухфакторную аутентификацию при следующем входе в систему. Установка «Необязательно» позволит всем пользователям включать/выключать двухфакторную аутентификацию в своем профиле пользователя по собственному решению.

- Двухфакторная аутентификация (2FA), часто называемая двухэтапной проверкой, — это процесс безопасности, в котором пользователи предоставляют два фактора аутентификации для подтверждения того, что они те, за кого себя выдают. 2FA можно сравнить с однофакторной аутентификацией (SFA), процессом безопасности, в котором пользователь предоставляет только один фактор — обычно пароль.

- Если аутентификация 2FA активирована глобально, пользователь может найти опцию включения/выключения в своем профиле пользователя, чтобы каждый пользователь мог настроить процесс аутентификации по своему усмотрению. Ни один пользователь не имеет права активировать аутентификацию 2FA для другого пользователя. Только администратор имеет право деактивировать ее для других пользователей, но он не может ее активировать.

- Чтобы включить 2FA, вам будет предложено отсканировать отображаемый QR-код или ввести простой текст в приложение аутентификатора (например, Google Authenticator, Authy, Duo Mobile...). Приложение должно сгенерировать ключ проверки, который вы введете в соответствующую форму на следующем шаге, и таким образом 2FA будет проверена и активирована.

- Запоминать устройства на X дней: не запрашивать код проверки 2FA в течение указанного количества дней, если устройство пользователя уже известно.

- Проверять запомненные устройства: проверка, чтобы предупредить, если пользователь входит в систему из неизвестного места.

- Максимальное время жизни сессии: как долго пользователь может находиться в системе, прежде чем система автоматически выведет его из системы.

- Таймаут бездействия сессии: как долго пользователь может быть неактивным, прежде чем система автоматически выведет его из системы.

- Отображать значки социальных служб на странице входа в систем: установите флажок, чтобы отображать значки.

- Неудачные попытки входа в систему: включить функцию — функция безопасности, которая автоматически блокирует пользователя после многократного ввода неправильного пароля.

- Блокировать пользователя после X попыток: блокирует пользователя после указанного количества неправильных вводов пароля.

- После блокировки пользователь найдет настроенное уведомление на странице входа в систему. Мы рекомендуем показать контактную информацию администратора или офиса, который может разблокировать пользователя, чтобы он сразу знал, куда обратиться.

- Мы также рекомендуем включить уведомление для администраторов, отвечающих за управление пользователями, чтобы они могли оперативно связаться с пользователем и выяснить, что произошло.

- Ручная разблокировка: администратор может легко разблокировать пользователя, зайдя в его профиль (не путать с формой редактирования пользователя) и нажав кнопку «Разблокировать».

- Блокировка против блокировки: эта функция никак не связана с функцией блокировки пользователя, которая используется, когда вы хотите полностью скрыть пользователя из приложения, например, если он покинул организацию. Заблокированные пользователи по-прежнему активны, они просто не могут войти в приложение, пока их не разблокируют.

Двухфакторная аутентификация

Двухфакторная аутентификация (2FA), часто называемая двухэтапаной проверкой, — это процесс безопасности, в котором пользователи предоставляют два фактора аутентификации для подтверждения того, что они те, за кого себя выдают. 2FA можно сравнить с однофакторной аутентификацией (SFA), процессом безопасности, в котором пользователь предоставляет только один фактор — обычно пароль. Чтобы настроить его, просто перейдите в раздел Подробнее > Админ > Настройки > Аутентификация > Двухфакторная аутентификация, где вы можете настроить второй фактор — SMS или одноразовый пароль на основе времени (TOTP). Для SMS вам нужно установить пользовательское поле «Телефон» и выбрать провайдера на той же странице.

Если аутентификация TOTP/SMS активирована глобально, пользователь может найти опцию включения/выключения в своем профиле пользователя, чтобы каждый пользователь мог настроить процесс аутентификации так, как ему удобно. Ни один пользователь не имеет права активировать аутентификацию TOTP/SMS для другого пользователя. Только администратор имеет право деактивировать ее для других пользователей, но он не может ее активировать.

Чтобы включить TOTP, вам будет предложено отсканировать отображаемый QR-код или ввести обычный текст в приложение TOTP (например, Google Authenticator, Authy, Duo Mobile...). Приложение должно сгенерировать ключ проверки, который вы введете обратно в соответствующую форму на следующем шаге, и таким образом TOTP будет проверен и активирован.

Проблемные ситуации

Вопрос: Я настроил двухфакторную аутентификацию в настройках на использование TOTP. Я включил эту схему. В своем аккаунте я попытался включить TOTP и попробовал использовать приложение Google Authenticator. Я не смог подтвердить подлинность с помощью кода, сгенерированного приложением аутентификатора. Я также попробовал приложение Microsoft Authenticator. Та же проблема.

Ответ: Проблема заключалась в том, что наш сервер не синхронизировал свои часы с NTP. Поэтому время на сервере отличалось от времени на вашем телефоне.

Если вы используете двухфакторную аутентификацию (2FA), добавляя в качестве обязательного условия схему SMS, вам нужно быть вдвойне осторожным, чтобы поставщик SMS был установлен правильно. В другом случае SMS не будет отправлено, и вы не сможете войти в систему.